蜜罐联动防火墙方案——扭转“易攻难守”局面的主动防御

一、背景描述

蜜罐诱捕技术很好体现了网络安全领域中的主动防御概念。通过蜜罐诱捕系统的部署应用,可以实现将真实攻击转移到蜜罐,诱使攻击者进入预设的陷阱,从而进一步收集威胁情报、分析攻击行为数据并提前预警,保护真实业务资产免受黑客攻击。与传统的防御手段相比,蜜罐诱捕技术更加主动和积极,能够检测和捕获勒索病毒、肉鸡挖矿、APT攻击等攻击事件数据,弥补传统安全防御手段应对高层次网络攻击中存在的局限性和不足。

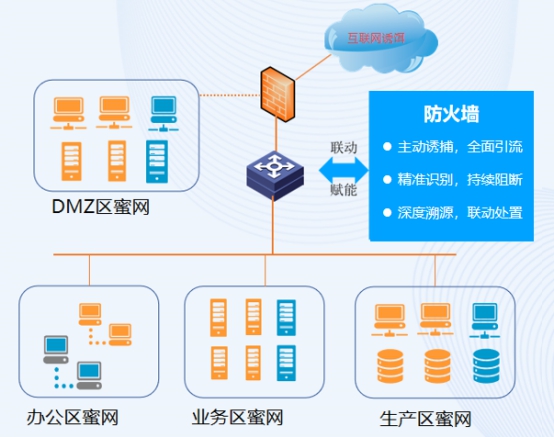

在重保中,我们将蜜罐联动防火墙进行实践应用,通过蜜罐技术吸引、诱骗攻击者,同时防火墙通过精细的规则设置,只允许特定的流量到达蜜罐,从而确保真实业务系统不会受到干扰。实现对网络攻击的及时检测、分析和防御。为企业提供强有力的采集、检测、监测、防御、捕获能力,对企业资产进行全方位的安全防护。

二、方案思路

蜜罐诱捕系统完成对攻击数据的分析后,可以立即向防火墙发送警报,触发防火墙的响应机制,同时也可以输出整体的安全态势报告,帮助用户建立网络威胁情报库。进一步提升用户的安全感知能力。

蜜罐诱捕系统结合防火墙的部署应用方式较为灵活,只需要将防火墙通过API接口的形式接入蜜罐诱捕系统即可。

(图1 蜜罐联动防火墙方案示意图)

三、方案特色

(一)主动诱捕,全面引流

(二)精准识别,持续阻断

在黑客进行“信息收集”和“漏洞探测”的初始阶段,蜜罐系统便能够提前发现这些行为,并锁定机器码,从而有效地阻止攻击者的攻击,即使攻击者更换IP地址也可被阻止。这种高级别的防御机制使得蜜罐系统在网络安全防护中扮演着至关重要的角色。

(三)深度溯源,联动处置

为了解决这一难题,防火墙通过联动蜜罐功能,实现了对黑客全网攻击过程的全面记录。防火墙不仅能够深度分析并收集指纹信息、社交信息和位置信息等关键数据,还能通过这些信息构建出详细的“黑客画像”。基于这个画像,安全团队可以迅速确定攻击者的真实身份,并关联整个攻击链,从而一键反向探测潜在的端口和漏洞。这一功能在攻防演练中尤为关键,因为它能够重现攻击者的所有行为,并为全网狙击提供有力支持。

通过将防火墙与蜜罐技术智能化结合,构建了一个系统化的主动防御体系。这一体系不仅能够捕获更多的内外网攻击行为,还能借助高级捕获与分析技术,进一步获取攻击方的指纹信息、工具、手法和完整的攻击过程。通过对这些信息的全面分析和溯源,我们能够采取针对性的反制措施,从而形成一个“全面检测、主动诱捕、攻击溯源、联动阻断”的闭环安全机制,显著提高网络安全防护的效率和效果,确保用户资产的稳定和安全。